Если вы увидели в списке Wifi сетей - сеть с названием Siime Eye

Первая мысль, которую провоцирует свежий отчет, опубликованный исследователями Pen Test Partners: «но ведь первое апреля уже прошло». Специалисты пишут, что обнаружили множество проблем в «умном» вибраторе Svakom Siime Eye, который оснащен встроенной камерой и комплектуется собственными официальным приложением. Девайс стоимостью $250 позволяет в режиме реального времени передавать изображение, с расположенной на кончике видеокамеры, на компьютер, смартфон или планшет (посредством Wi-Fi). И, по словам исследователей, именно в этом и заключается основная проблема.

Как это часто бывает с IoT-устройствами, «умный» вибратор оказался не таким уж умным. В своем отчете специалисты перечисляют сразу несколько серьезных уязвимостей.

Во-первых, прямо «из коробки» Siime Eye работает как точка доступа Wi-Fi, при этом SSID стандартный для всех устройств: Siime Eye. Причем изменить его пользователь не может. Хуже того, пароль по умолчанию вряд ли можно назвать сколь-нибудь надежным – это «88888888». Таким образом, злоумышленник, находящийся в зоне доступа сигнала, может без труда установить себе мобильное приложение Siime Eye, ввести учетные данные и подключиться к «интимному стриму» (или получить доступ к сделанным ранее видеозаписям и изображениями).

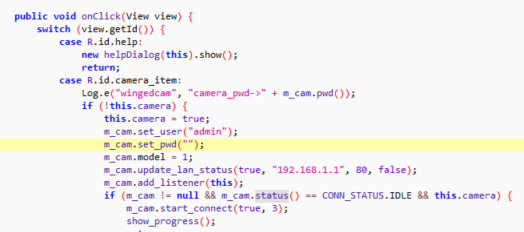

Во-вторых, панель управления устройством тоже доступна любому желающему и располагается по адресу 192.168.1.1:80. Более того, пароля нет вовсе, а имя пользователя самое стандартное, какое только можно придумать: «admin».

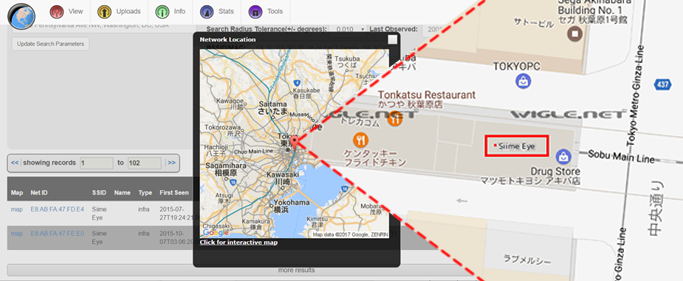

Специалисты отмечают, что если воспользоваться небезызвестным сервисом wigle.net и заняться вардрайвингом, то достаточно просто искать сети с идентификатором Siime Eye. На иллюстрации ниже показан пример для Токио.

В-третьих, хотя две вышеописанные атаки возможны из локальной сети, это еще не значит, что скомпрометировать вибратор удаленно не получится. После изучения прошивки вибраторов исследователи пришли к выводу, что для получения удаленного доступа к устройству злоумышленник может обратиться к определенному URL, чтобы включить Telnet. Дальнейшее изучение прошивки также обнаружило жестко закодированный root-аккаунт, используя который, к устройству можно не просто подключиться удаленно, но можно вносить изменения в прошивку девайса и при желании заразить вибратор малварью.

«Суть этой RCE-уязвимости в том, что вибратору можно установить новую прошивку, если есть такое желание. С устройством можно делать что угодно, если у вас, конечно, есть время и склонность к написанию прошивок для дилдо», — говорит специалист Pen Test Partners Кен Манро (Ken Munro).

Хотя Манро шутит, злоумышленник действительно может переписать прошивку устройства и, к примеру, приказать вибратору сохранять копии всех видео на сторонний сервер. Затем атакующий может продавать такие записи «ценителям» или просто публиковать на тематических ресурсах в даркнете.

При этом во время анализа ПО специалисты Pen Test Partners пришли к выводу, что вибратор работает на базе прошивки, исходно предназначенной для… дронов. Так, в коде удалось обнаружить явно забытые там случайно функции отправки отснятого контента в Skype или на email. Исследователи полагают, что и это тоже может сыграть на руку атакующему: этот код все еще можно использовать по прямому назначению, и не придется писать свой.

Хотя представители Pen Test Partners долго пытались связаться с производителем вибраторов, американской фирмой Svakom, их старания так и не увенчались успехом. Выждав даже больше трех положенных месяцев, эксперты обнародовали все подробности, как о проделанной работе, так и о найденных багах, надеясь все-таки привлечь внимание производителя.

Подробный технический отчет можно найти вблоге Pen Test Partners. Также специалисты сопроводили свое исследование видеодемонстрацией, которую можно увидеть ниже.

Стоит сказать, что это не первый случай, когда ИБ-эксперты обнаруживают уязвимости в секс-игрушках. Так, в прошлом году на конференции DEF CON рассказали о проблемах еще одного умного вибратора, We-Vibe 4 Plus. Оказалось, что интимные гаджеты шпионят за своими владельцами, а производитель вибраторов собирает всю информацию о своих устройствах, которую только может. Когда эта информация попала в прессу, разгневанные пользователи подали коллективный иск против компании, который в итоге стоил WeVibe 4 000 000 долларов.

Фото: Svakom

осталось сломать их резиновым членом))))